Una empresa de seguridad informó que una aplicación maliciosa que se descargó de Google Play más de 10,000 veces instaló un troyano de acceso remoto sigiloso que robó las contraseñas, los mensajes de texto y otros datos confidenciales de los usuarios.

Ha aparecido un caballo de Troya, que lleva los nombres TeaBot y Anatsa el pasado mayo. Los organismos de radiodifusión han usado y abusado de los servicios de acceso de Android de una manera que permite a los creadores de malware ver de forma remota las pantallas de los dispositivos infectados e interactuar con los procesos de los dispositivos. En ese momento, TeaBot estaba programado para robar datos de una lista preseleccionada de aplicaciones de unos 60 bancos de todo el mundo.

El martes, la empresa de seguridad Cleafy mencionado Ese TeaBot está de vuelta. Esta vez, el troyano se propagó a través de una aplicación maliciosa llamada QR Code & Barcode Scanner, que permitía a los usuarios interactuar con códigos QR y códigos de barras, como sugiere el nombre. La aplicación tuvo más de 10,000 instalaciones antes de que los investigadores de Cleafy notificaran a Google sobre la actividad fraudulenta y Google la eliminó.

Una de las mayores diferencias[s]en comparación con las muestras descubiertas durante… mayo de 2021, es aumentar las aplicaciones de destino que ahora incluyen Aplicaciones de banca doméstica, aplicaciones de seguros, billeteras criptográficas e intercambios de criptomonedasLibros académicos de Cliffy. “En menos de un año, la cantidad de aplicaciones objetivo de TeaBot ha crecido más del 500 %, pasando de 60 objetivos a más de 400”.

En los últimos meses, TeaBot también comenzó a admitir nuevos idiomas, incluidos el ruso, el eslovaco y el chino mandarín, para mostrar mensajes personalizados en los teléfonos infectados. La aplicación de escáner de fraude distribuido Play fue detectada como maliciosa por solo dos servicios antimalware, y solo solicitó algunos permisos en el momento de su descarga. Todas las revisiones retrataron la aplicación como legítima y funcionando bien, lo que dificulta que las personas menos experimentadas la identifiquen como un riesgo.

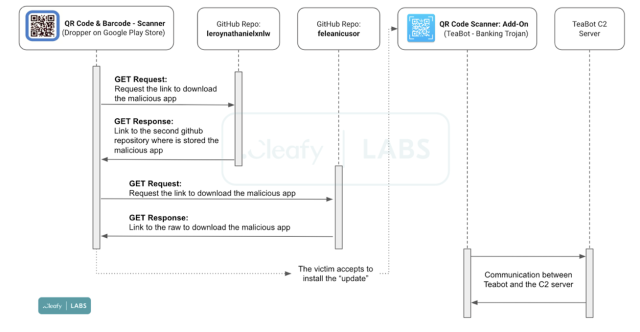

Una vez instalada, la aplicación maliciosa QR Code & Barcode Scanner muestra una ventana emergente que informa a los usuarios que hay una actualización disponible. Pero en lugar de hacer que la actualización esté disponible a través de Play como de costumbre, la ventana emergente la descargó de repositorios específicos de GitHub creados por un usuario llamado feleanicusor. Los dos repositorios, a su vez, instalaron TeaBot.

Esta infografía proporciona una descripción general de la cadena de infección desarrollada por los autores de TeaBot:

acantilado

Los investigadores de Cleafy escribieron:

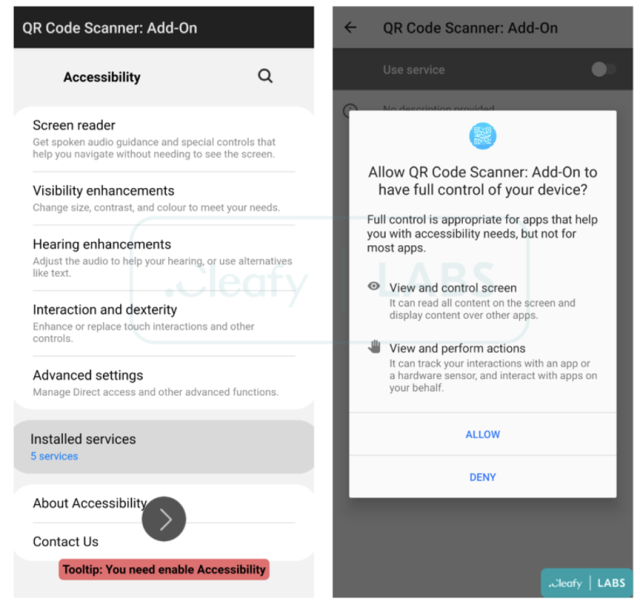

Una vez que los usuarios acepten la descarga y ejecuten la ‘actualización’ ficticia, TeaBot iniciará el proceso de instalación solicitando permisos de Servicios de acceso para obtener los privilegios necesarios:

- Pantalla de visualización y control: Se utiliza para recuperar información confidencial, como credenciales de inicio de sesión, mensajes SMS y códigos 2FA de la pantalla del dispositivo.

- Ver y realizar acciones: Se utilizan para aceptar diferentes tipos de permisos, inmediatamente después de la fase de instalación, y para realizar acciones maliciosas en el dispositivo infectado.

acantilado

TeaBot es la última pieza de malware de Android que se publicará a través del Google App Market oficial. La empresa generalmente elimina rápidamente las aplicaciones maliciosas tan pronto como se informan, pero aún tiene dificultades para identificar el malware por sí solo. Los representantes de Google no respondieron a un correo electrónico solicitando comentarios sobre esta publicación.

La publicación del martes de Cleafy contiene una lista de indicadores que las personas pueden usar para determinar si han instalado una aplicación maliciosa.

Lista de imágenes por imágenes falsas

«Practicante de la comida. Fanático de los zombis. Estudioso de la música. Devoto ninja del café. Amante de la televisión. Amable fanático del alcohol. Experto en Internet».

:format(url)/cloudfront-us-east-1.images.arcpublishing.com/baltimorebanner/LZOTQ2UWXZHUFGE563ENNQIFDU.jpg)

More Stories

El parche 7 de Baldur's Gate agregará 3 nuevos finales

El director de WayForward dice que Nintendo cambió su forma de ver la industria de los videojuegos

Han llegado nuevas funciones de vehículos eléctricos para Google Maps. Aquí se explica cómo usarlo.